Ce weekend, une vaste attaque informatique a eu lieu et a touché pas mal de pays ! On parle de plus de 150 pays touchés et 200 000 victimes selon Europol. Mais qu’est-ce qui s’est passé et comment ? On revient sur l’attaque et sur WannaCrypt, le logiciel qui a fait trembler le monde.

Tout d’abord, il faut revenir quelques temps en arrière lorsque les logiciels d’attaques de la NSA ont été volé et diffusé sur le net. Ces logiciels avaient comme particularité d’utiliser des failles de sécurité, que la NSA n’a pas jugé bon de prévenir les éditeurs. Ces mêmes personnes qui souhaitent des portes d’accès cachés afin de faire la même chose mais légalement… Au final, les failles sont sur le net. Si une majeure partie a pu être corrigé rapidement, les hackers ont utilisé une faille laissée à l’abandon.

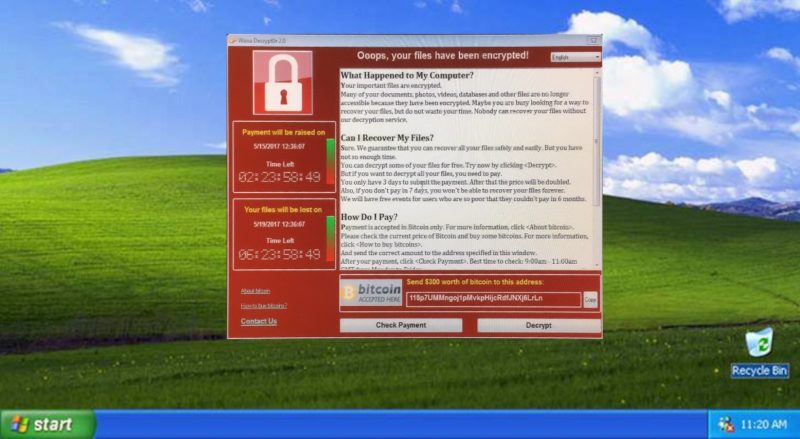

WannaCrypt : le ransomware

Ensuite, ce n’était plus qu’un jeu d’enfants. On créé un malware qui utilise la faille, on l’envoie par mail à des milliers de personnes en espérant que quelqu’un l’ouvre. Ce fut le cas, le malware a continué à se propager et on arrive à 200 000 victimes. On compte par exemple : le service public de santé britannique, FedEx, le ministère russe de l’Intérieur, l’opérateur télécom Telefonica, la Deutsche Bahn, Renault. Bref, des grandes entreprises qui ont toutes comme défaut d’utiliser des vieux systèmes d’exploitation (Windows XP, Server 2003, etc.).

Wannacrypt se propage donc par mail, mais que fait-il ? Il fait partie de la catégorie des ransomwares (ou rançongiciel en français). Une fois installé, il va chiffrer vos données et exiger une somme en bitcoins pour vous donner la clé de déchiffrement. Selon les experts qui ont suivi les transactions, le malware n’aurait rapporté que 6000 euros.

Microsoft a sorti en urgence un correctif pour ses vieux systèmes qu’il ne devait même plus supporter. On dit toujours qu’il faut mettre à jour ses logiciels et ici on voit bien ce qui s’est passé. Des usines ont été paralysées à cause de ça. Mais le plus étonnant reste comment l’attaque s’est arrêtée.

https://www.youtube.com/watch?v=RI29R2GJyRY

L’attaque a été stoppée

En analysant le code du malware, un chercheur en sécurité informatique a remarqué que le logiciel cherchait à se connecter à un site internet. En allant plus loin, ce domaine était libre et le chercheur l’a tout simplement acheté. En faisant ça, le virus voyait une condition de son code vérifié et il s’est donc arrêté. On peut dire que c’était une sorte de “kill switch” qui permettait de stopper tout ça en cas de problème. Cependant, il n’est pas impossible que ce malware revienne avec une autre méthode… Déjà, il est prévu qu’un pic arrive lundi avec l’allumage des PC qui n’étaient pas utilisés ce weekend.

Pour les victimes : que faire ?

Actuellement, si votre PC est touché, il est possible de se débarrasser du malware, mais le déchiffrement des données n’est pas encore disponible. Il faudra attendre quelques semaines avant que les chercheurs ne cassent le code.

On ne le rappellera jamais assez : ne jamais ouvrir les pièces jointes d’inconnus (même si ce n’est qu’un vulgaire .doc !), et ne jamais installer de logiciels dont on ignore la provenance. Sans forcément investir dans un antivirus, ce sont des moyens de se prémunir. Enfin pour aller plus loin, vous pouvez faire une sauvegarde de votre PC sur un disque externe (on insiste sur le mot externe car si la sauvegardé est chiffrée ou effacée c’est dommage…).